De fleste har hørt om Echelon – den hemmelige organistation, der aflytter al vores kommunikation, det være sig telefon, fax, mobiltelefon, walkie-talkie eller e-mails. Selvom plottet er som taget ud af en Dan Brown-roman, så er der gennem de seneste år taget flere initiativer, der krænker vores privatliv og lovens ord om brevhemmelighed.

Sådan behøver det ikke at være med dine e-mails! Du kan nemlig let kryptere dine e-mails med PGP eller GPG. PGP og GPG er fuldt ud kompatible, men sidstnævnte er open-source freeware under GNU-licens, så den bruger jeg og det er den jeg vil beskrive brugen af her.

Programellet

Det første du skal gøre, er at skaffe dig et ordentligt mail-program. Statistikken taler for, at du bruger MS Outlook Express og dermed er alt andet bedre – fra et sikkerhedsmæssigt synspunkt. OE kan også bruges med GPG (der er et OE-plugin her, men så må du selv klare resten ![]() ). Da jeg ikke selv bruger OE vil denne beskrivelse handle om Mozilla Thunderbird – du kan hente den engelske version her og den danske her.

). Da jeg ikke selv bruger OE vil denne beskrivelse handle om Mozilla Thunderbird – du kan hente den engelske version her og den danske her.

Installation af Thunderbird er ligetil. Undervejs vil installationsprogrammet spørge om du vil importere informationer fra dit gamle mail-program – det skal du svare ja til. Du vil kunne importere både dine mails, eventuelle mapper, din adressebog og ikke mindst kontoindstillinger – altså alt det der du skulle taste ind, dengang du fik din e-mail-konto og som du ikke mere kan huske. Dit password skal du dog selv kunne – det kan Thunderbird ikke finde for dig.

Dernæst skal du have GPG installeret – du kan hente en Windows Installer her. GPG er også ligetil at installere – bare acceptér alle indstillinger. Opdatéring: OpenGPG kommer faktisk med dansk oversættelse, så hvis din Windows- og Thunderbird-installation er dansk-sproget, kan du med fordel vælge at installere OpenGPG på dansk.

Så skal du have en extension til Thunderbird, så den kan arbejde sammen med GPG. Den extension hedder Enigmail og findes her. Når du skal downloade Thunderbird-extensions, så husk lige at læse det der står med småt og som er gengivet her:

Extension Install Instructions for Thunderbird Users:

(1) Right-Click the link above and choose “Save Link As…” to Download and save the file to your hard disk.

(2) In Mozilla Thunderbird, open the extension manager (Tools Menu/Extensions)

(3) Click the Install button, and locate/select the file you downloaded and click “OK”

– trykker man bare på “Install Now”, så virker det ikke (de burde finde på noget andet at skrive, men de har sikkert travlt!).

Opdatering: Ovenstående link til Enigmail-extension’en peger nu på en Linux-version og ikke, som tidligere, på en Windows-version. Windows-versionen kan imidlertid findes her.

Gem xpi-filen på din harddisk, start Thunderbird, åbn extension manageren, klik på Install-knappen, find xpi-filen og klik OK. Thunderbird skal genstartes, før du kan bruge Enigmail.

Når du nu starter Thunderbird vil du have fået et ekstra menupunkt, der hedder “OpenPGP”. Klik på det og gå ned under “Preferences”. Under preferences skal du angive stien til GPG-programmet – altså hvor du installerede den. Hvis du gjorde som jeg skrev og ikke ændrede noget under installationen af GPG, så er den installeret i “C:\Program Files\GNU\GnuPG\gpg.exe”.

Lidt teknisk baggrundsviden

Nu har du al den nødvendige software, men du mangler det væsentlige – nemlig krypteringsnøglerne. Det er her, det bliver lidt langhåret, så hold nu godt fast – det er nemlig vigtigt, at du forstår princippet i PGP/GPG-kryptering.

Et tilbagevendende problem med krypertering, er at få dekrypteringsnøglen frem til modtageren, så modtageren kan dekryptere og læse indholdet. Man kan passwordbeskytte et Word- eller OpenOffice-dokument, før man sender det med e-mail, men så skal man jo ringe eller faxe passwordet til modtageren og det ødelægger lidt det praktiske. PGP løser problemet ved at anvende asymmetrisk kryptering. Jeg har fundet noget på Internettet, som forklarer princippet rigtigt godt – du finder siden her. Jeg bringer lige et citat derfra:

Problemerne ved symmetrisk kryptering blev faktisk først løst omkring 1976. To kreative herrer udviklede en matematisk metode, der førte frem til, hvad der kaldes den asymmetriske kryptering.

I stedet for een genererer man nu to nøgler. Dette sammen med de anvendte krypterings- og dekrypteringsmetoder betyder, at en meddelelse krypteret med den ene nøgle kun kan dekrypteres med den anden – eller omvendt.

Vi lader lige billedet stå lidt: en meddelelse krypteret med den ene nøgle kun kan dekrypteres med den anden – eller omvendt.

Heraf betegnelsen asymmetrisk kryptering.

Så skulle det være på plads ![]() . Ok, jeg prøver lige at uddybe lidt

. Ok, jeg prøver lige at uddybe lidt ![]() .

.

Når du om lidt genererer din krypteringsnøgle, vil den være delt i to – en privat og en offentlig. Enigmail vil uploade den offentlige til en key-server (som så sørger for at sende den videre til andre key-servere). Den private skal ligge på din computer – eller endnu bedre, på en USB-stick, som du altid har i lommen. For at sende en krypteret e-mail skal du bruge modtagerens offentlige nøgle og den kan Enigmail hente fra en key-server – men det forudsætter naturligvis, at modtager også har et PGP-nøglepar. Modtagerens offentlige nøgle bruges så til at kryptere din mail med og så er det, jævnfør citatet ovenfor, kun modtagerens private nøgle, der kan dekryptere e-mailen igen.

Hvordan kan modtageren nu være sikker på, at e-mailen også er fra dig? Hvem som helst har jo adgang til hans offentlige nøgle og kan foregive at være dig? Jo, det sikrer du ved også at signere den krypterede e-mail. Enigmail/GPG udregner en unik talværdi for din e-mail (en såkaldt hash-værdi) og den krypteres så med din private nøgle. Derefter kan signaturen kun dekrypteres med din offentlige nøgle, som modtageren jo kan hente på en key-server. Modtagerens PGP/GPG-program beregner så også hash-værdien og hvis den er magen til den dekrypterede fra signaturen, så ved modtageren, at mailen ikke er ændret undervejs (for så ville hash-værdien ændre sig) og, at mailen kommer fra dig!

Man kan altså godt kryptere uden at signere, men det skaber tvivl om afsenderes identitet, så det kan ikke anbefales. Man kan derimod med fordel signere en e-mail, uden at kryptere den – så kan alle ganske vist læse e-mailen, men de kan også sikre sig, at den kommer fra dig, ved at kontrollere signaturen. Endelig kan man kryptere med sin egen private nøgle og dermed vil alle kunne dekryptere og læse din e-mail, men igen med sikkerhed for, at den faktisk kommer fra dig. I de to sidstnævnte tilfælde behøver modtager ikke selv have et PGP-nøglesæt, men skal blot have et dekrypteringsprogram.

Generering af nøglesæt

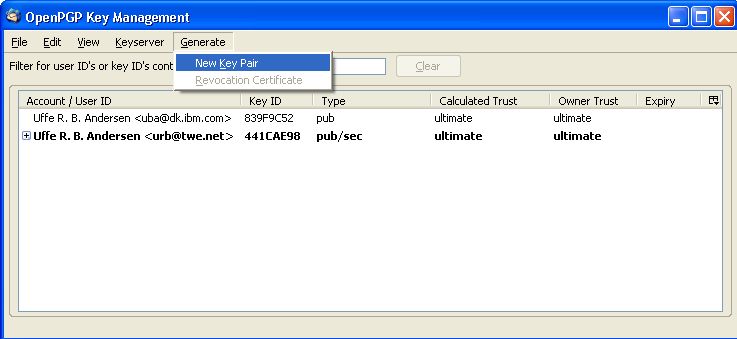

Nu kommer vi til det vigtigste – generering af dit nøglepar. Det gøres under menupunktet “OpenPGP”, hvor vi tidligere angav stien til GPG-programmet. Vælg under-menupunktet “Key Management” og du får et skærmbillede op, som ser sådan her ud:

– bortset fra at dit er tomt. Ovenstående “nøglering” indeholder allerede min private og min offentlige nøgle til min private e-mail-adresse og den offentlige nøgle til min arbejds-e-mail-adresse. Du kan se forskellen ved at kigge på kolonnen “Type” – nøglen i første linje står som “pub”, mens nøglen i anden linje står som “pub/sec” – førstnævnte er altså kun halvdelen af et nøglepar, mens den anden er et helt nøglepar.

Gå nu op i menupunktet “Generate” og vælg “New Key Pair”. Så får du et vindue op, som nedenstående:

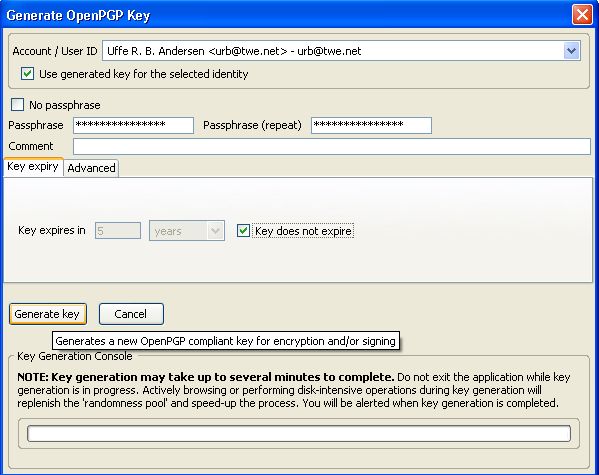

I dit vindue vil der selvfølgelig stå dit eget navn og din e-mail-adresse og resten af felterne vil være tomme – dem skal vi nu have udfyldt.

Nu skal vi lige være lidt tekniske igen ![]() . Bemærk brugen af ordet “Passphrase”, istedet for “Password”. Det betyder, at du skal bruge en sætning, snarere end et enkelt ord. Jo længere og mere kryptisk en sætning du bruger, jo bedre er dit nøglepar beskyttet – men du skal også kunne huske dit passphrase! En god idé er at tage en sætning, der er let at huske, for eksempel en linje fra en sang:

. Bemærk brugen af ordet “Passphrase”, istedet for “Password”. Det betyder, at du skal bruge en sætning, snarere end et enkelt ord. Jo længere og mere kryptisk en sætning du bruger, jo bedre er dit nøglepar beskyttet – men du skal også kunne huske dit passphrase! En god idé er at tage en sætning, der er let at huske, for eksempel en linje fra en sang:

“Lille Peter Edderkop kravled langsomt op”

– og så gøre den mere kryptisk:

“Li!!e Peter 3dderk0p krav!ed !angs0mt 0p”

– lille “L” er erstattet med udråbstegn “!”, stort “E” med et tretal “3” og lille “O” med et nul “0”. Alternativt kan du bruge en password-generator, som denne her, til at generere et kryptisk password – det skal så være mindst 8 tegn og helst 16, samt indeholde store og små bogstaver, specialtegn og tal. Sådan et password kan du (nok) ikke huske, så det skal du have skrevet ned og må have det frem, når du skal bruge det.

Under alle omstændigheder skal du skrive dit password eller passphrase ned og gemme det forsvarligt – falder det i forkerte hænder er dit nøglepar værdiløst, men det er nøgleparret også, hvis du glemmer password/passphrase.

En anden indstilling vi lige skal tage stilling til er “Key Expiry” – altså om nøglen skal have en fast forældelsesdag. Fordelen ved at sætte en udløbsdato på ens nøglepar er, at hvis man mister sin passphrase, så vil nøglen udløbe før eller siden og kan derefter ikke benyttes (se også efterfølgende afsnit). Hvis man kan huske sin passphrase, så kan udløbsdatoen udsættes.

Personligt foretrækker jeg nøglepar, der ikke udløber, kombineret med en god, lang passphrase, som jeg kan huske. Jeg kan ikke fortælle dig, hvad der er det rette for dig – det er et temperamentsspørgsmål.

Der er også et “Advanced”-faneblad i ovenstående vindue – her kan man vælge nøglelængde og krypteringsmetode. Nøglen skal mindst være 2048 bit og krypteringsmetoden skal være “DSA & El Gamal”. Kryptering med en lang nøgle tager ikke længere tid, så du kan roligt vælge 2048 eller mere – men i praksis er 2048 bit-nøgler ubrydelige og kun et radikalt gennembrud i computerudviklingen vil kunne muliggøre brydning af 2048 bit-nøgler.

Så er det bare at trykke på “Generate key”-knappen – men bemærk lige teksten nederst i vinduet. Du bør arbejde videre med computeren, mens nøglen genereres – det øger nemlig “graden af tilfældighed”, som nøglen genereres ud fra. Jo længere en nøgle du har valgt, jo længere tid tager det at generere den – men det er ovre i løbet af få minutter.

Afslutningsvis bliver du spurgt, om du vil lave et “Revocation Certificate” – og det vil du gerne! Det er nærmere beskrevet lidt længere nede, men kort fortalt skal du bruge dit “Revocation Certificate”, hvis du mister din passphrase. Det er derfor yderst vigtigt, at du gemmer certifikatet på en dvd eller cd-rom og gemmer forsvarligt, allerhelst i en bankboks. Blot må den ikke ligge på din computer, for så er du på den, hvis computeren chrasher eller bliver stjålet – som skrevet står:

Så er der kun én ting vi mangler at gøre, nemlig at offentliggøre din nøgle – det vil sige uploade den til en offentlig keyserver. Du burde nu stå i vinduet “OpenPGP Key Mangement” og her skal nu gerne være én nøgle, fremhævet med fed skrift – nemlig dit nye nøglepar af typen “pub/sec”. Markér dit nøglepar, gå op i menuen “Keyserver” og vælg “Upload Public Keys”. Du kan nu vælge mellem forskellige keyservers, men benyt bare den første den bedste – det har virket for mig.

Så er du klar ![]() . Men læs nu lige resten, alligevel….

. Men læs nu lige resten, alligevel….

Web of Trust

Har PGP så slet ikke nogen ulemper? Jo, indtil flere.

Den største ulempe er tilliden til offentlige nøgler. Lad os forestille os, at du modtager en e-mail, der angiveligt er fra mig – behørigt signeret med PGP. Problemet er nu, at hvem som helst kan lave en e-mail-adresse i mit navn og lave et tilknyttet PGP-nøglesæt. Dit mail-program vil blot kunne se, at afsenderens e-mail-adresse og PGP-nøgle hører sammen, men ikke om det rent faktisk er mig, der har den pågældende e-mail-adresse.

På samme måde kan hvem som helst kan tilknytte et nyt PGP-nøglesæt til min eksisterende e-mail-adresse og dermed få modtageren til at tro, at mailen er sendt fra mig.

Dette problem forsøges løst ved, at man signerer hinandens offentlige nøgler – men først når man er helt sikker på, at nøglen tilhører den man tror. Det gør man ved at ringe til vedkommende eller ved at bede om en bekræftelse på Key ID og Fingerprint. Min offentlige PGP-nøgle har for eksempel Key ID: 0x441CAE98 og Fingerprint: C44D 2494 69B8 3DD8 AF71 602D C42F 799D 441C AE98.

Hele min offentlige nøgle er:

-----BEGIN PGP PUBLIC KEY BLOCK-----

Version: GnuPG v2.0.21 (MingW32)

mQINBFIx76IBEADIrMZhqAhv3XjFe/LlG3aJy/prVRbldSaPAqiIdDt8iQZPwNyV

aSFYLR83dkH7gi5u2Zkkd0QE6gq/NyjpqTzDwB1i3ggIb4DHua8vFtMNecFYkHD5

lGTAihSMpJqYmkyBWSxqhXTLPjRZsrr0WxUdvfMiRohB+cWvBpDhsk/ku7XBuGFJ

axulv2gDrapSNeceDdkYa1sHoUFfpYvJSgpBWEuPemzItb65OfNlwSygF8N/nRWO

pqeh83ImWxVL98Ci7rCkzI8jVwNurZDa2ICQQHx5k7P+V0xlfcpJX6uVppAsY29g

e8iyw8XuLjmeR7YBdBQ5PE0mzSTLGlWsEuo38fWu/dU8bjfWHflaJcdtcANvTkvr

NPzpIY0svA2xOIkNqAul+aDfBuqOPY7Mj3jk0m0bxs71+GIN7tN58sMTQmNhc5eQ

HH8W30BylP2rfOsbV4CMY6s1IqOFQoudOQMOmKqSf7WfWJeDbYjbTKVdld0HUyPs

ZBKkJeI2TXkYEylZucBoX6Va/2ilt9vSPWcS9ucb6/e+hB92JCkfSxYtX3h8WpIO

tSUfR+tnOp3Ttlc0snTBr1V82I/Hjkcs7JYxpPn2+5hwP86OrYZWh4Ltf92dDeHY

5P9J97ELiKBqUHWieOUqQTyxPwELlV7334bWslN4RhAN8kDazpkZdRlB4QARAQAB

tDlVZmZlIFIuIEIuIEFuZGVyc2VuICgyMDEzLTA5LTEyIC0gbmV3IGtleSEpIDx1

cmJAdHdlLm5ldD6JAj8EEwECACkFAlIx76ICGyMFCQlmAYAHCwkIBwMCAQYVCAIJ

CgsEFgIDAQIeAQIXgAAKCRADftLwA1PKbtR4EACZ3EQueDCG1CAJpF1F6OJxXlUc

PSlgYI4+kHHbwYYfB3g4ZaUDbytZXIod3YRAR/q2wCLupdOb4VhlUtCcX6UmS+ht

qvPTIMD57FGHrnb1WkIaH2OmeT5OrEJw8cQI7mHoDVJK1NsP9bYM028iHyGDZAk7

8nIetB7oTCjAMBYmryNYHKroFSiDxGurIEXsQngIECcUG//n2Sd3HFRK9sYUzgY9

cGczZZ08ytgWYQZo5QvCNy7NqxG5micw/v57lz7s29lC2MzoHfzz6JXY5zTz3d6H

3lPIPiArZMlGsX58Ivj8qHue3qDhV9aRWF8JWgbnEtHwAzGleqPuhA4effn/frCR

uBeEuIsSG7BN383Zou7YXpUmGt8o5LXqKISnTiKAhpAjrnQ6Y4JWNr9fzJ8zuKyS

ZKoiHh9X/jIXi/2LT6ZhrDHXf9aS6Bu+qwi3+ZpQBIJSaFL6bbDKOXfYo1DJTDMW

NduQI/fL++P+vQsYGmGQiHm9J3A4PO06PZJfUShtWMK5cyQPWQqULQo1X6elOqdA

nt78KlH7QZgTzgdmMzaVwWA3mT6nx3GMzjJHQl2i9XllrK/VZf3nv3yI0GN+LzKj

P2HqU1LvUrEb0B5aOMPAdEHftXCzkxAV815GolpHwERbDSjFrVuG64jIhN8BptHg

UeT7HrhPjSfYFyhAkbkCDQRSMe+iARAAys94PO/BNBbB5/kEHK2Hv6GRMZHl+iN8

tX5XVU5gif5liQQ1VdBm/twUoTKG96icRmghB2ZO3Zlkqswp8St/ofla0cix5awq

EQ6hdSWrQCjyaCc4qvI8TNSjPGVkFVqi/NzZquhrusesorgsSiwobOyT+1Wdx7cO

QmuTXArMIYeIWmTbVUj2LzV2bI0xRTRLLVVP3TMgJdIfsj7Zvg/e0KGhdA2kSJkt

lHtqF0TJuHnj6Sn8kz21Ir1x5oRAKmDfIteYu0IPGnN2ujlwm+Igo+lKq7Cp0az2

fbuDu77vgLQ6w/0MTKUpqFC06hU1fAm5pl669owo/Yl/4qkPP4xIASbVIXwhYTVB

vAEohxHJ9a28rMequbf9uTGV9V6g+MnyYMmd9itOMVwldgWk/6CLatnxo0hKgkN3

s6iVejzs21Pq6i4ICS1s6Z6ubQW5gWTuXdnaZC1nVoEaYSgUVpsfnXASZOWM4fse

jmm8/oXpXrJhsEI4c1Xrdcu71xZFzMvqwgcOXA4Cp6ql65unsUqM2n4RZiV3drvs

QdBr8G4VN6ZcpevZL0QyvlAU1Ya+KjGotA6b0qBsTiy1b7AShyONcA5W3iUekPTQ

n5Hvaa1NcgE0J1xTZub9hh1WGAgGQ6B3Vx23XYq/UGaEWCboRy9ze1dURpiuxBS+

DyLezmPEaHcAEQEAAYkCJQQYAQIADwUCUjHvogIbDAUJCWYBgAAKCRADftLwA1PK

bhs+D/sF5N5wJZjI2JSxRkpu2GCyEHoI4ecii5G3gC7ZAsvv7rLyAvIFiv01mg7z

/aICLoiF5riRlcOmh6IpAzKs+Vgo6wRZ0upKTDw+r5gbm/77IWazM4ikLpj25Oi/

+0bpWH34/bPGSrE2LvElpre1Sv1C09q26rtjgGJSiNd/qtUhWPxskZrQs4cuKFTX

cxq2DvMdTC+iTNYKX34nASu+o+i1D/NDNrDopKBe4ZQ9Wr92UTfvQGo9MQjUKuVr

y2E+y+G6QG9X/+eOgmU4fT/zAaq0bGHRCjixNmaHn5bPa1bz+pO7NnhEJhtSR1/9

Z3sAU8bxJ1ckdMa7SgeEDgrWPiP0RiuvZQliMXuNEV5jSada6U5z0B2mnjLA8EAq

fZDEluSPPSvjJNqMmz7a7xpoVt71AnFCw4a2fB6qF+P5msATyKkYdRTYXtOjMrrR

OkhUDoADo0HjVa34AC2I5gaSdylRReWd4Y/2mcR5RkPY8/4KaLTqRTzi8WK9M3bo

wMXTVesVkfaFb2GUS7fiGLd7dfQcEiolkAXsViHsCrhgyaznYdcy9ph1a/WEDyOt

BtZpph1ASjqqo6rhnIPtv4xO6KUTP/xrHtgfKIBu7KJPCIrTzg2Sv0v9YNACGYE7

TxvOhEXLSnXY3OMljXTNi72CLfTaUhcDs6L1+mfep41Z54F32g==

=CDkG

-----END PGP PUBLIC KEY BLOCK-----

Updated 2013-09-12 with new key. The old key has been revoked. *Do not* sign the new key without consulting me first, thank you.

– den kan du klippe ud og gemme ved hjælp af Notepad – filtypen skal hedde “.asc”. Så kan du importere den ved hjælp af Enigmail og kontrollere, at den har samme Key ID og Fingerprint, som angivet ovenfor.

Revocation

Det andet problem med PGP-nøgler er annullering af dem – også kaldet “revocation”.

- Mest almindelige problem er, at man har glemt sin passphrase eller mistet sin private nøgle på grund af harddisk-chrash eller lignende. I sidstnævnte tilfælde har man selvfølgelig sin backup-diskette eller -cd-rom – den huskede du at lave, ikke? Uanset hvad, hvis man ikke mere har adgang til sin private nøgle, så har man et problem. Du kan selvfølgelig lave et nyt nøglepar, men den gamle offentlige nøgle ligger stadig ude på key-serverne og folk vil stadig kunne bruge den, til at sende krypterede e-mails til dig, som du ikke vil kunne dekryptere.

Du er nødt til at annullere – revoke – dit gamle nøglepar, men det kræver normalt, at du har adgang til din private nøgle. Det er her du skal benytte det “Revocation Certificate”, du lavede tidligere i processen. Med certifikatet kan du annullere dit nøglepar, uden at skulle bruge din private nøgle eller passphrase. Det er derfor yderst vigtigt, at du gemmer certifikatet på en diskette, cd-rom eller skriver det ud på papir til senere indskanning og i øvrigt opbevarer det forsvarligt og sikkert – helst under lås og slå, for får uvedkommende fat i dit “Revocation Certificate”, kan de naturligvis også annulere dit nøglepar og det er irreversibelt. Når et nøglepar er annulleret kan andre ikke mere bruge det til at kryptere e-mails til dig, men du kan stadig selv bruge det, til at læse tidligere modtagne e-mails. - Forestil dig, at du har din private nøgle liggende på din computer, behørigt beskyttet med en god passphrase. Nu opdager du så, at nogen har installeret en trojansk hest på din computer, som registrerer alle dine tasteanslag. Dermed kender nogen nu din passphrase og har sikkert også kopieret din private nøgle. “Så skynder jeg mig da bare og ændrer min passphrase”, tænker du måske – men det dur ikke! For på crackerens kopi af din private nøgle, er passphrasen stadig den samme

.

.

Du har derfor kun én mulighed – du må annullere dit nøglepar. Denne gang behøver du ikke dit “Revocation Certificate”, men skal blot højreklikke på din nøgle i Enigmail og vælge “Revoke”. Når du har accepteret advarslerne vil din nøgle blive annuleret. Du kan selvfølgelig også annullere ved hjælp af certifikatet, som ovenfor, men det er ikke bedre.

Når dit nøglepar er annulleret må du begynde forfra med at generere et nyt og opbygge et Web of Trust – så pas godt på dit nøglepar og brug en hammergod passphrase. Husk, det er bedre at have en lang og kryptisk passphrase, som man er nødt til at skrive ned for at huske, end en kort og simpel, som man kan huske. Så skal man selvfølgelig passe vældig godt på det stykke papir og for eksempel ikke skrive “Min PGP passphrase” øverst på papiret! Det bedste er selvfølgelig en lang, kryptisk passphrase, som man alligevel kan huske ![]() .

.

WAY TO GO! 🙂

Jeg har selv lagt en smøre om kryptering og privatlivets fred på

min hjemmeside i dag, men har ikke brugt PGP eller GPG de sidste

par år – men nu fik du lige inspireret mig til og gelejdet mig igennem

opsætningen af Enigmail/GPG på Thunderbird på min linux-box.

Tak og keep ’em coming!

God introduktion og “how-to”. :worship:

Jeg har selv haft PGP/GPG installeret i mange år, men har yderst sjældent brugt det. Problemet med PGP/GPG er for mig at se, at der endnu er for få, der er teknologiske/idealistiske/paranoide nok til at ønske at bruge det. Det betyder, at hvis jeg sender en krypteret mail, så varer det ikke længe, før jeg får en mail tilbage fra modtageren om, at han/hun ikke var i stand til at læse min mail, der bare bestod af en masse mærkelige tegn.

En “kritisk masse” af tilstrækkeligt mange mennesker, der benytter PGP, vil styrke PGP-nøglens ubrydelighed. En 2048-bits nøgle er vil ganske rigtigt tage meget lang tid at knække med “brute force”, men med tilstrækkeligt mange maskiner til at arbejde, er det måske ikke en helt uoverkommelig opgave om blot få år. Det bliver det dog, hvis der pludselig er mange 2048-bit nøgler, der skal brydes.

Hensynet til at kunne kommunikere i fred, uden overvågning, er en ret i Menneskerettighedskonventionens artikel otte. Det var allerede under Frank Jensen i 2001, at den danske regering med sin antiterrorpakke satte kimen for dette brud på menneskerettighederne.

#1

Tak for det :-). Jeg er helt enig med dig i dine betragtninger om kryptering og forbrydelse. Dem der vil omgå myndighedernes overvågning skal nok finde andre metoder.

#2

Tak :-). Jeg havde faktisk selv installeret PGP 6.5.8 for en del år siden, men mit daværende e-mail-program kunne ikke rigtig håndtere det – afsendte beskeder blev opfattet som attachments og derfor gemt i attachment-mappen og så kunne jeg ikke uden videre læse afsendte mails.

Men så kom Thunderbird og ikke mindst Enigmail-udvidelsen – og tilsammen gør de brugen af PGP-kryptering så enkel, at jeg tog fat i det igen. Som dig har jeg dog det problem, at kun ganske få af dem jeg e-mailer med har PGP/GPG installeret og blandt andet derfor skrev jeg denne vejledning. Nu er mit håb, at andre vil tage det op og dermed selv tage skridt i retning af at forsvare deres ret til privatliv.

Pingback: /var/blog/messages

Pingback: /var/blog/messages

Pingback: Aminas og Oles sæbekasse

Det største problem ved public-key kryptering er, i mine øjne også, at det kun er nørder der ved hvad der er og kun et fåtal af normale brugere som kan anvender det. For at få ideen og anvendelsen ud alle de utekniske brugere, som ikke nørder for sjov, er det nødvendigt med en illustreret guide. Jeg er derfor virkelig glad for jeg fandt denne howto, så jeg kan linke alle windows brugerne til en guide specielt til dem. Godt arbejde! 😀

Jeg er glad for, at du kan bruge min vejledning og at du tror den kan lokke normale brugere på krypteringsvognen – det var netop derfor jeg lavede den :mrgreen:.

Jeg må dog indrømme, at der endnu ikke er sket det store skred i min omgangskreds. Et par af mine venner bruger kryptering i Thunderbird, men de må betegnes som nørder :grin:. Jeg håber dog stadig på at få flere i gang.

Pingback: Modspil::URBAN » Blog Archive » EU-parlamentet: Private bør kryptere deres mail

Pingback: Justitsministeren opfordrer alle danskere til at kryptere deres emails | Modpress

Jeg vil godt takke for denne vejledning, som har hjulpet mig i gang med selv at anvende GnuPG, og efterfølgende skrive min egen vejledning på http://www.privatliv.webs.com. Temaet er -Bekæmp overvågningssamfundet med kryptering!- 😉 Jeg har tilladt mig at henvise til denne side, samt citere sætningen “Statistikken taler for, at du bruger MS Outlook Express og dermed er alt andet bedre …”.

Hej hvem-du-så-end-er

Selv tak. Jeg synes det er lidt tamt, at du gemmer dig bag pseudonymet “Privatliv.Webs” – hvad er idéen med det?

Sætningen er nu:

– der er en gradsforskel.

Som du nok har bemærket slutter jeg citatet af med ” …”. Dermed indikerer man som bekendt, at sætningen fortsætter. Men hvis du ønsker det vil jeg gerne tilføje resten af sætningen. Eller fjerne citatet helt, hvis du foretrækker det.

Forklaringen på spørgsmålet om anonymitet kan findes i mine blogs.

Hvis du fastholder anonymiten af din side, så vil jeg klart foretrække slet ikke at være refereret på din side.

Under Struense havde vi ytringsfrihed her i landet! Det har vi ikke mere.

Nu har vi ytringsfrihed under ansvar og det fornægter anonymitet. Jeg mener også du skal kigge lidt på indlægget PGP og Web of Trust og prøve at se, om du kan få din anonyme pgp-public-key til at passe ind i den sammenhæng?

Privatliv skal ikke fordre anonymitet; vi har alle krav på et privatliv, uden at skulle ty til blå briller og skæg.

Citatet er nu fjernet fra min hjemmeside. Jeg takker for dine kommentarer.